Witam serdecznie,

Poradnik jest pisany językiem mniej profesjonalnym, gdyż ma docierać do użytkowników o mniejszej wiedzy.

Co będzie nam potrzebne !

NA VPS: [code]pakiet tcpdump

apt-get install tcpdump[/code]

Na komputerze : Program

WireShark

Jeżeli nasz serwer jest atakowany wiele osób pisze do supportu, żeby pomogli w tego typu sprawach. Błędem jest to, że jeżeli korzystamy już z serwerów vps lub serwerów dedykowanych to powinniśmy wiedzieć lub znać podstawy administracji systemami linux/unix. Pomóc nam może to w szybszym rozwiązaniu problemu i skróci czas realizacji pomocy technicznej hostingu.

Podczas ataku najlepiej wykonać poniższą komendę, która zapiszę ruch przychodzący do naszego serwera. Utworzy ona wtedy plik caputre.cap. Polecam robić to w folderze "root", gdyż szybciej nam będzie go wtedy odnaleźć.

Ważne! Pamiętajcie o zmianie interfejsu sieciowego! Nie każdy vps ma eth0.. może też być venet0 etc.

[code]tcpdump -nnpvvi eth0 -w capture.cap -c 10000 tcpdump -nnpvvi venet0 -w capture.cap -c 10000[/code]

Przesyłamy go na swój komputer i zaczynam robić swoją robotę!

Odpalić może już nasz program "WireShark" oraz zaimportować plik za pomocą skrótu klawiszowego CTRL + O.

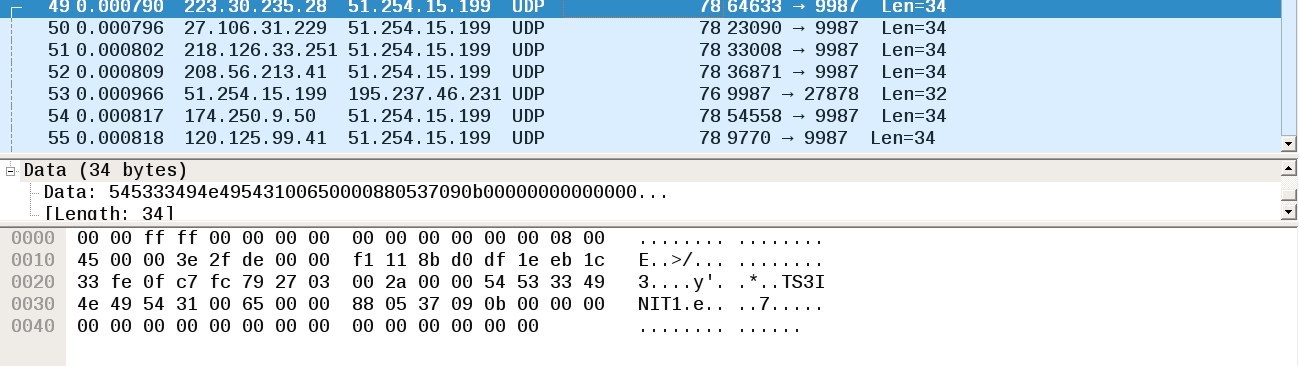

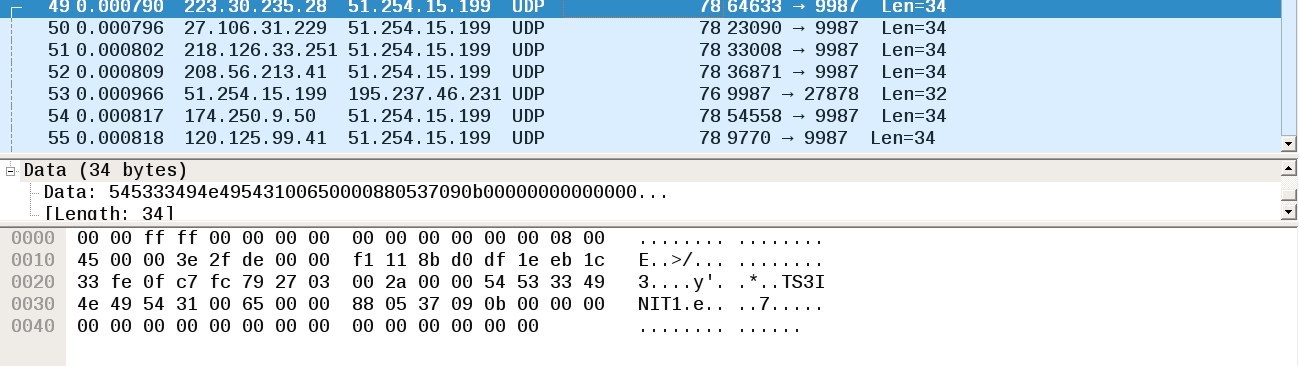

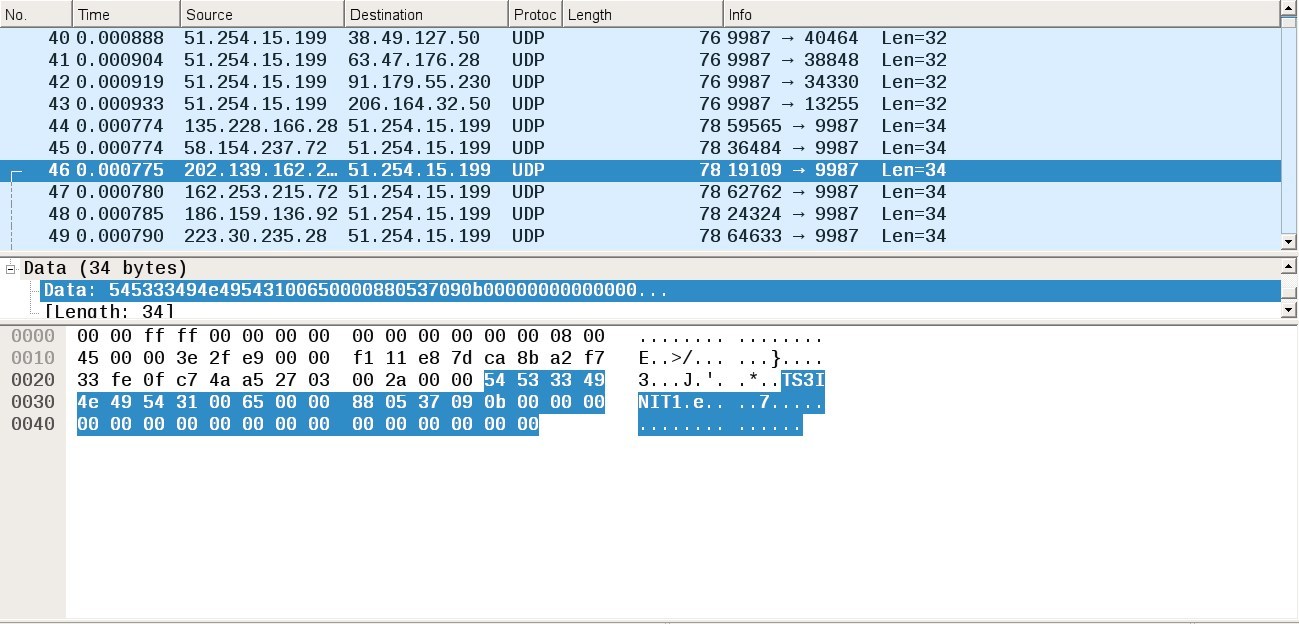

Po zaimportowaniu pliku ukarze nam się cała masa informacji takich jak :

- Adres z którego nadszedł atak

- Adres naszej maszyny

- Typ pakietu [UDP lub TCP]

- Port

- etc.

Zajmijmy się jednak analizowaniem ataku! Zaznaczamy sobie na samym dole fragment, gdzie widnieje "TS3INI". Automatycznie po lewej stronie zaznacza się kawałek kodu, który będzie nam służył do ograniczania skutków tego skryptu.

W moim przypadku jest to 545333494e4954310065000088057090b (dalsze zera).

Teraz wystarczy, że początek tego kodu wkleimy do firewalla. Ja użyłem tego za pomocą '|545333494e|', żeby wyeliminować wszystkie inne i podobne skrypty. [code]/sbin/iptables -N ts3droper /sbin/iptables -A INPUT -p udp -m udp -m string --algo bm --hex-string '|545333494e|' -m limit --limit 250/s --limit-burst 250 -j ACCEPT /sbin/iptables -A INPUT -p udp -m udp -m string --algo bm --hex-string '|545333494e|' -j ts3droper /sbin/iptables -A ts3droper -m limit --limit 100/min -j LOG --log-prefix "TS3droper: " --log-level 4 /sbin/iptables -A ts3droper -j DROP[/code]