Siemka, czy jest jakiś szybki sposób na złagodzenie skutków ataków typu PSH ACK flood bez usług zewnętrznych? Użycie sieci na VPS sięga 800 Mbps

Blokowanie PSH ACK Flood

https://javapipe.com/blog/iptables-ddos-protection/

Spróbował bym wrzucenia kilku reguł z powyższego poradnika, może nie zniweluje w 100% ale na pewno złagodzi atak. Jeżeli masz dostępnego gigabita downloadu to bardzo możliwe, że twój problem zostanie zniknie.

EDIT: jeżeli masz dumpa, możesz wrzucić. Dodatkowo w niektórych przypadkach dobrym pomysłem będzie blokowanie poszczególnych adresów, bądź całych ASNów

Używam już iptablesów. Na początku serwer zupełnie wycinało z sieci. Po dodaniu paru regułek jedynie laguje graczy, ale jednak nadal laguje. Dzięki za linka, sprawdzę.

Tak jak pisze, wrzuć dumpa i napisz jaka przepustowość masz na VPS. Dodatkowo pamiętaj o nie łączeniu niektórych reguł, najlepiej stare po prostu zapisz i użyj tych :)

Dumpa wysłać niestety nie mogę ze względu na ochronę danych osobowych :slight_smile: Natomiast wysłany został już on do obsługi w celu analizy.

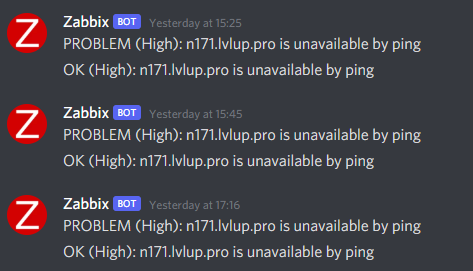

Jest to VPS z oferty Turbo od LVLUPa, więc z tego co pamiętam tam jest dostępne 250 Mbps. Karmienie sieci ponad 3 razy więcej niż określa limit... Zastanawiam się, czy da się to zablokować softwarowo, jeżeli atak sięga wspomnianych 800 Mbps

Tak, bez problemu ale musisz dysponować łączem co najmniej o 50 megabitów większym niż atak, żeby było skutecznie zablokowane. Poprosić w tickecie o zwiększenie przepustowości łącza i będzie git. Do tego czasu atakujące adresy po prostu blokuj, będzie to skuteczniejsze niż jakieś inne iptables oczywiście nie zniechęcam do używania wyżej podanych po prostu używaj tego i tego.

Wątpię, aby lvlup przyznał mi 850 Mbps 😆

Spróbować zawsze można, poczekał bym tez na odpowiedz od OVH o dodaniu profilu ochrony TCP+. Poprosić możesz także o włączenie network firewalla na OVH i wrzucenie stałej mitygacji.

Obsługa pokusiła się o samodzielne włączenie opcji prefirewall i teraz żaden z "działających" portów nie przyjmuje żadnego ruchu, także czekam na odpowiedź w tickecie w celu wyłączenia tej jakże użytecznej usługi :)

Przynajmniej masz pewność, ze firewall działa 😅 Podaj w tickecie cały zakres używanych portów, nikt nie lubi działać na czuja. Ewentualnie atak na twój serwer powodował problemy z całym węzłem i dlatego została prowadzona taka ochrona.

😅

😅

Ok, czyli już możemy mieć pewność, ze atak na pewno miał więcej niż 1 gigabit

Przeliczyłem source IPs w dumpie. Wychodzi na to, że w przedsięwzięcie angażują się 24 adresy IP. Z różnych krajów. Jedyny wspólny mianownik jest taki, że każdy z tych adresów pochodzi z jednego DC.

Ok, w takim bądź razie dropnij na iptables adresy z całego ASNna tego DC

Czy ruch, który został wydropowany w iptables widoczny jest w nloadzie? Mam na myśli czy ruch dropnięty zalicza się do ruchu sieci przychodzącego w nload.

Tak będzie on widoczny w nload. Czasami OVH zablokuje adresy, które ty blokujesz w tedy ruch nie będzie widoczny bo go po prostu nie będzie.

Teraz sobie uświadomiłem, że przecież to jest atak L4. Dlaczego więc OVH nie zablokował go? W panelu jest info o ataku, a rezultatów nie widać...

Ehhhh, OVH Game nie jest idealny, jest kilka rodzajów ataku, których po prostu nie eliminuje. Od tych UDP po TCP a i L3 czasami puści. Co nie zmienia faktu, ze jest złą ochroną. Za taka cenę nie ma lepszej. Pamiętaj także, że ta filtracja musi być dopasowana do każdego, żeby np Januszowi co ma X serwer nie zrywało połączenia. Dlatego tez potrzeba kompromisów…

Więc jakie jest realne rozwiązanie, jeżeli atak wywala cały node?

- Ticket do OVH z prośbą o włączenie TCP+

- Zablokowanie atakujących adresów na node (testowane i działa)

- Modlitwa ( ͡° ͜ʖ ͡°)

- Użycie network firewalla (zablokowanie atakowanego portu) i zamiana portu gry, na który był atak

Ten temat został automatycznie zamknięty 32 dni po ostatnim wpisie. Tworzenie nowych odpowiedzi nie jest już możliwe.