Cześć,

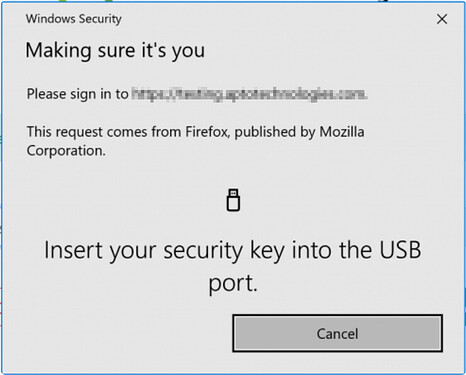

Chodzą słuchy, że do panelu zostanie dodane logowanie dwuskładnikowe. Teraz ja przychodzę z propozycją, aby dodać też logowanie za pomocą fizycznego klucza U2F. Logowanie za pomocą takiego klucza jest o wiele bezpieczniejsze, niż logowanie kodami z weryfikacji dwuetapowej.

Pozdrawiam :)