Jeżeli system nie jest zaszyfrowany i on ma fizyczny dostęp do twojego komputera to mógł dodać do systemu własny certyfikat CA do magazynu "Zaufane główne urzędy certyfikacji" (mógł to zrobić podczas twojej nieobecności) i wtedy ze swojego komputera mógł zastosować atak MITM i DNS Spoofing aby "podszyć" się pod serwer Facebooka.

Jeżeli on nie ma fizycznego dostępu do komputera lub system jest zaszyfrowany to nie mógł zainstalować własnego CA przez co nie mógł "podszyć się" pod FB - nawet będąc współużytkownikiem sieci.

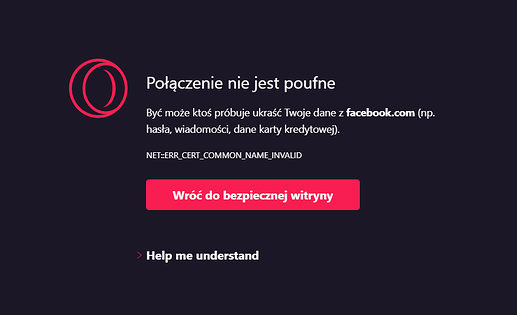

Nawet jakby zastosował atak MITM to rzeczywiście ruch sieciowy będzie przechodził przez komputer napastnika ale ten ruch będzie zaszyfrowany przez co nie będzie mógł w stanie odczytać co tam jest przesyłane a jakby zastosował atak DNS Spoofing aby podszyć się pod FB to przeglądarka wyświetli ostrzeżenie:

Z tego co wiem to Vectra nie udostępnia danych logowania do własnych routerów i jak chce się dokonać zmiany SSID sieci WiFi czy hasło to trzeba zrobić to przez stronę https://ebok.vectra.pl, a nawet jakby miał dostęp do ustawień routera to nic by to nie zmieniało, ponieważ nie da się odczytać zaszyfrowanej transmisji gdy nie posiada się klucza prywatnego (z szyfrowanego połączenia korzystają strony mającą zieloną kłódkę w pasku adresowym, a Facebook posiada).

Natalien:

Jeśli tak, to jak to sprawdzić/wykryć?

Jeżeli masz podejrzenie, że napastnik (czyli ten chłopak) mógł zainstalować własny CA na komputerze to w przypadku komputera z systemem Windows możesz sprawdzić to używając przystawki certmgr.msc i certlm.msc (aby wejść w tą przystawkę trzeba w wierszu poleceń wpisać po prostu certmgr.msc czy certlm.msc) i wejść w gałąź "Zaufane główne urzędy certyfikacji" i sprawdzić czy nie ma żadnych podejrzanych CA.

Tutaj jest lista zaufanych CA:

https://ccadb-public.secure.force.com/microsoft/IncludedCACertificateReportForMSFT

(Podczas porównywania trzeba patrzeć na ostatnią kolumnę "Microsoft Status" i musi być Included)

Jeżeli znajduje się jakiś podejrzany certyfikat w certmgr.msc czy certlm.msc to wtedy można mieć podejrzenia, że szyfrowany ruch sieciowy mógł być podglądany.